Facebook Emoticon

Bagi Facebook Mania yang sering chat tentu sering menggunakan icon-icon smiley, setelah cari sana sini akhirnya nemu kode Facebook Emoticon silahkan dicoba.

Tutorial, Artikel, Campur Aduk Ada Disini

Bagi Facebook Mania yang sering chat tentu sering menggunakan icon-icon smiley, setelah cari sana sini akhirnya nemu kode Facebook Emoticon silahkan dicoba.

Diposting oleh Hacking Kong di 20.32

Label: sebaiknya anda tahu

Virtual Computer adalah sistem komputer buatan yang bisa dijalankan pada sebuah komputer yang telah memiliki Operating System yang di install di hardisk. dengan menggunakan virtual computer ini, kita bisa menginstall berbagai macam operating system seperti berbagai versi Windows dan varian Linux, dan bisa dijalankan pada komputer yang sama yang sedang menjalankan Operating System utama yang terinstall di hardisk. Dengan menggunakan Virtual Computer ini, kita bisa bereksperimen dengan berbagai macam operating system dan software tanpa takut merusak system yang terinstal pada operating system utama.

Misalnya, komputer kita telah terinstall MS Windows XP dn berbagai macam software, terus kita penasaran ingin mencoba Linux Ubuntu versi terbaru (saat ini UBUNTU telah sampai versi 8). Tetapi kita belum berani menginstall di komputer kita untuk dijadikan dual booting OS karena takut merusak system dan data yang telah ada (apalagi jika komputer punya kantor). Nah denganmenggunakan Virtual Computer maka kita bisa menginstall Linux dan mengopreknya sesuka hati.

virtual box ada versi untuk windows dan linux, sehingga bagi kita yang menggunakan linux juga dapat melakukan virtualiasai windows pada sistem operasi linux kita (windows on linux). bagi yang ingin terbebas dari massalah legal bisa menggunakan ini karena windowsnya hanya seperti menggunakan aplikasi. dan meskipun virtual untuk masalah performa tidak kalah seperti komputer asli. karena kita sendiri yang mengatur berapa besar memori yang digunakan,besar hardisk dll. sehingga kita bisa melakukan installasi program yang biasa ada pada komputer misal adobe dreamweaver,photoshop,visual studio dll. saya sendiri menggunakan linux dan menginstall virtual box yang saya isi windows untuk keperluan kuliah.

Tutorial kali ini akan membahas membuat Virtual Computer untuk di install Linux Operating System varian DAMSMALL LINUX yang hanya membutuhkan spasi 50 MB. Dan kita hanya menggunakan file ISO nya saja tanpa menuliskannya ke hardisk. Jadi seperti menjalankan Linux live on CD mirip UBUNTU live CD dan KNOPPIX live CD. Cuma jika kita menggunakan Virtual Computer, DAMSMALL LINUX ini bisa dijalankan di atas Windows yang telah kita install. Berikut langkah-langkahnya :

1. Lakukan Download

VIRTUALBOX secara gratis di

http://www.filehippo.com/download_virtualbox/

DAMNSMALL Linux ISO di

http://www.damnsmalllinux.org/download.html

2. Lakukan instalasi standar seperti biasa (ikuti saja klik next dan next)

3. Jalankan VIRTUALBOX, dan isilah Registration Form dan klik Confirm

4. Klik tombol NEW, klik NEXT. pada menu Create New Virtual Machine, isikan Name (misal DAMNSMALL LINUX) dan pilih OS Type (misal, Linux 2.4). Kemudia klik Next.

5. Pada menu Memory, tentukan kapasitas Memory (RAM) yang akan digunakan pada Virtual Computer (misal saya alokasikan sebesar 128 MB karena kapasita RAM komputer saya sebesar 512 MB). Lalu klik Next. Kemudian pada menu Virtual Hardisk pilih No Hardisk. Sebab kita hanya akan menggunakan file ISO dari DAMNSMALL Linux, tanpa menuliskannya di hardisk kita sehingga tidak mengurasi space hardisk. Lalu klik Next.

6. Setelah muncu halaman utama VIRTUALBOX, klik Settings. Lalu pada sub menu CD/DVD-ROM beri ceklist Mount CD/DVD Drive. Dan klik ISO Image File, lalu lakukan browse untuk mencari file ISO DAMNSMALL Linux yang telah di download pada langkah pertama. Lalu klik OK

7. Lalu akan muncul halaman utama VIRTUALBOX kemudian klik START. Akan muncul Opening Screen DAMNSMALL LINUX dan kita siap mengeksplorasi dan bermain-main dengan LINUX. Anda juga bisa mencoba varian Linux lain dengan mendownload atau membeli CD Linux kemudian mengkonversikannya menjadi ISO Image menggunakan NERO Burning ROM

Selamat Mencoba. Semoga bermanfaat

Jaman sekarang yang namanya hacker atau cracker semakin kreatif, dengan berbagai cara mereka berusaha menembus email Anda, friendster, rekening online, web site, bahkan blog Anda tidak mau kan, kalau suatu saat profile Anda di friendster diubah oleh orang? Atau web site Anda tiba-tiba di ganti tampilannya oleh hacker / cracker ?

Salah satu cara hacker menembus account kita adalah dengan cara menebak password. Hacker menggunakan script yang dapat memasukkan puluhan password tiap detik untuk mencoba masuk ke dalam account kita.

Cara hacker menebak password kita antara lain dengan:

1. Brute force attack, yaitu dengan mencoba semua kombinasi, mulai dari aaaa sampai zzzz, sampai beberapa karakter.

2. Dictionary attack, yaitu dengan menebak menggunakan kata-kata dalam kamus, dan dikombinasikan dengan angka-angka atau karakter.

3. Personal information attack, dengan cara memasukkan data-data pribadi seperti nomor telepon, tanggal lahir, nama pacar, kode pos, dan sebagainya.

Password yang sangat lemah akan sangat mudah dibobol hacker dengan cara ini. Contoh password yang sangat lemah misalnya:

• 123456, qwerty, asdf, ini karena mudah sekali orang mengetik kombinasi ini di keyboard.

• password, mypassword, dan lain-lain yang menggunakan kata-kata dalam kamus (semua bahasa).

• tanggal lahir, nama pacar, dan lainnya yang merupakan data diri orang tersebut.

Password yang lemah, bisa dibobol dalam waktu yang lebih cepat, misalnya:

• menggunakan semua huruf kecil.

• menggunakan kombinasi kata dan angka, misalnya buku10, teroris80.

• mengganti huruf dengan karakter, misalnya c1nt@

Bagaimana password yang kuat dan sulit ditembus hacker?

1. Merupakan kombinasi dari huruf besar, huruf kecil, nomor, dan karakter.

2. Panjang lebih dari 10 karakter.

3. Tidak menyertakan kata-kata dalam kamus.

Password yang kuat harus mudah diingat oleh pemiliknya.

Contoh password yang kuat: 1mAu$100Ribu

Cara mengingatnya:

• 1 = kata “saya” diterjemahkan dalam bahasa Inggris (I).

• mAu = mau

• $ = uang

• 100Ribu = 100 ribu

Contoh password kuat yang lain: ninG->0+1Gul

Cara mengingatnya:

• ninG = misalnya nama orang sepesial buat Anda: Naning

• -> = panah identik dengan adalah

• 0+ = lambang cewek

• 1 =berarti nomor satu atau paling

• Gul = gula itu manis

Beberapa tips agar password tidak mudah dibobol:

1. Jangan menggunakan password yang sama untuk berbagai macam layanan, misalnya password email Anda sama dengan password friendster. Ini berarti:

2. Jangan mengklik link di email yang menyatakan Anda harus memverifikasi password Anda. Email ini dikirim oleh hacker.

3. Jangan memasukkan password disitus selain yang memberikan layanan. Misalnya jangan memasukkan password yahoo di situs friendster untuk alasan apapun (misalnya import address book).

4. Sebelum login ke email atau yang lain, pastikan URL di browser Anda benar. Misalnya mail.yahoo.com bukan mail.yahoo-ltd.com atau yahoo-verify.com atau yang lain.

5. Untuk rekening online seperti e-gold, klik BCA, paypal, sebaiknya Anda tidak mengetik password Anda lewat keyboard (karena hacker bisa membaca keyboard Anda dengan program keylogger). Gunakan On Screen Keyboard, Charakter Map, atau copy paste dari huruf acak.

Okey begitulah tips-tips agar password kita sulit dibobol hacker. Semoga dengan tips ini account kita aman dan terhindar dari kebobolan.

Diposting oleh Hacking Kong di 20.24

Label: tips and tricks

Dalam dunia hacking (tepatnya cracking ding!?) dikenal beberapa jenis serangan terhadap server. Berikut ini jenis-jenis serangan dasar yang dapat dikelompokkan dalam minimal 6 kelas, yaitu:

1. Intrusion

Pada jenis serangan ini seorang cracker (umumnya sudah level hacker) akan dapat

menggunakan sistem komputer server. Serangan ini lebih terfokus pada full access granted

dan tidak bertujuan merusak. Jenis serangan ini pula yg diterapkan oleh para hacker untuk

menguji keamanan sistem jaringan mereka. Dilakukan dalam beberapa tahap dan tidak dalam

skema kerja spesifik pada setiap serangannya

2. Denial of Services (DoS)

Penyerangan pada jenis DoS mengakibatkan layanan server mengalami stuck karena kebanjiran request oleh mesin penyerang. Pada contoh kasus Distributed Denial of Services (DDoS) misalnya; dengan menggunakan mesin-mesin zombie, sang penyerang akan melakukan packeting request pada server secara serentak asimetris dan simultan sehingga buffer server akan kelabakan menjawabnya!? Stuck/hung akan menimpa server. Jadi bukan server lagi namanya!?

3. oyrider

Nah, ini namanya serangan iseng!? Karena kebanyakan baca novel-novel hacking dan gak bisa belajar benar, isenglah jadinya nyoba-nyoba nyerang pake ilmu-ilmu instan super cepat

(istilahnya ‘onani’ dimesin orang). Atau dengan alasan pengen tau isinya mesin orang!? =).

Yang jelas serangan jenis ini rata-rata karena rasa ingin tau, tapi ada juga yang sampe menyebabkan kerusakan atau kehilangan data.

4. Vandal

Jenis serangan spesialis pengrusak!? nothing else to explain mbah!? =) the real attacking, destroyer attacking

5. orekeeper

Serangan yang bertujuan mencapai reputasi hasil cracking terbanyak. Biasanya hanya

berbentuk deface halaman web (index/nambah halaman) dengan memampangakan NickName dan kelompok tertentu. Sebagian besar masih tidak perduli dengan isi mesin sasarannya =). Saat ini jenis penyerang ini lebih dikenal dengan sebutan WannaBe/Script kiddies.

6. Spy

Tiga hurup saja. Jenis serangan untuk memperoleh data atau informasi rahasia dari mesin

target. Biasanya menyerang pada mesin-mesin dengan aplikasi database didalamnya. Kadang

kala suatu perusahaan menyewa ‘mata-mata’ untuk mencuri data perusahaan rivalnya

Cara-cara Hacker menyerang Situs

Berikut ini adalah beberapa cara-cara hacker dalam menyerng situs :

1. IP Spoofing

IP Spoofing juga dikenal sebagai Source Address Spoofing, yaitu pemalsuan alamat IP attacker sehingga sasaran menganggap alamat IP attacker adalah alamat IP dari host di dalam network bukan dari luar network. Misalkan attacker mempunyai IP address type A 66.25.xx.xx ketika attacker melakukan serangan jenis ini maka Network yang diserang akan menganggap IP attacker adalah bagian dari Networknya misal 192.xx.xx.xx yaitu IP type C. IP Spoofing terjadi ketika seorang attacker ‘mengakali’ packet routing untuk mengubah arah dari data atau transmisi ke tujuan yang berbeda. Packet untuk routing biasanya di transmisikan secara transparan dan jelas sehingga membuat attacker dengan mudah untuk memodifikasi asal data ataupun tujuan dari data. Teknik ini bukan hanya dipakai oleh attacker tetapi juga dipakai oleh para security profesional untuk men tracing identitas dari para attacker.

2. FTP Attack

Salah satu serangan yang dilakukan terhadap File Transfer Protocol adalah serangan buffer overflow yang diakibatkan oleh malformed command. tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan command shell ataupun untuk melakukan Denial Of Service.

Serangan Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker untuk mengambil resource didalam network tanpa adanya autorisasi, sedangkan command shell dapat membuat seorang attacker mendapatkan akses ke sistem server dan file-file data yang akhirnya seorang attacker bias membuat anonymous root-acces yang mempunyai hak penuh terhadap system bahkan network yang diserang.

Tidak pernah atau jarang mengupdate versi server dan mempatchnya adalah kesalahan yang sering dilakukan oleh seorang admin dan inilah yang membuat server FTP menjadi rawan untuk dimasuki

Sebagai contoh adalah FTP server yang populer di keluarga UNIX yaitu WU-FTPD yang selalu di upgrade dua kali dalam sehari untuk memperbaiki kondisi yang mengizinkan terjadinya bufferoverflow

Mengexploitasi FTP juga berguna untuk mengetahui password yang terdapat dalam sistem, FTP Bounce attack(menggunakan server ftp orang lain untuk melakukan serangan), dan mengetahui atau mensniff informasi yang berada dalam sistem

3. Unix Finger Exploits

Pada masa awal internet, Unix OS finger utility digunakan secara efficient untuk men sharing informasi diantara pengguna. Karena permintaan informasi terhadap informasi finger ini tidak menyalahkan peraturan, kebanyakan system Administrator meninggalkan utility ini (finger) dengan keamanan yang sangat minim, bahkan tanpa kemanan sama sekali. Bagi seorang attacker utility ini sangat berharga untuk melakukan informasi tentang footprinting, termasuk nama login dan informasi contact. Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem.

Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha cracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar ‘memberitahu’ password dan kode akses terhadap system.

4. Flooding & Broadcasting

Seorang attacker bisa menguarangi kecepatan network dan host-host yang berada di dalamnya secara significant dengan cara terus melakukan request/permintaan terhadap suatu informasi dari sever yang bias menangani serangan classic Denial Of Service(Dos), mengirim request ke satu port secara berlebihan dinamakan flooding, kadang hal ini juga disebut spraying. Ketika permintaan flood ini dikirim ke semua station yang berada dalam network serangan ini dinamakn broadcasting. Tujuan dari kedua serangan ini adalah sama yaitu membuat network resource yang menyediakan informasi menjadi lemah dan akhirnya

menyerah.

Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan.

5. Fragmented Packet Attacks

Data-data internet yang di transmisikan melalui TCP/IP bisa dibagi lagi ke dalam paket-paket yang hanya mengandung paket pertama yang isinya berupa informasi bagian utama( kepala) dari TCP. Beberapa firewall akan mengizinkan untuk memroses bagian dari paket-paket yang tidak mengandung informasi alamat asal pada paket pertamanya, hal ini akan mengakibatkan beberapa type system menjadi crash. Contohnya, server NT akan menjadi crash jika paket-paket yang dipecah(fragmented packet) cukup untuk menulis ulang informasi paket pertama dari suatu protokol.

6. E-mail Exploits

Peng-exploitasian e-mail terjadi dalam lima bentuk yaitu: mail floods, manipulasi perintah (commandmanipulation), serangan tingkat transportasi(transport level attack), memasukkan berbagai macam kode (malicious code inserting) dan social engineering(memanfaatkan sosialisasi secara fisik). Penyerangan email bisa membuat system menjadi crash, membuka dan menulis ulang bahkan mengeksekusi file-file aplikasi atau juga membuat akses ke fungsi fungsi perintah (command function).

7. DNS and BIND Vulnerabilities

Berita baru-baru ini tentang kerawanan (vulnerabilities) tentang aplikasi Barkeley Internet Name Domain (BIND) dalam berbagai versi mengilustrasikan kerapuhan dari Domain Name System (DNS), yaitu krisis yang diarahkan pada operasi dasar dari Internet (basic internet operation).

8. Password Attacks

Password merupakan sesuatu yang umum jika kita bicara tentang kemanan. Kadang seorang user tidak perduli dengan nomor pin yang mereka miliki, seperti bertransaksi online di warnet, bahkan bertransaksi online dirumah pun sangat berbahaya jika tidak dilengkapi dengan software security seperti SSL dan PGP.

Password adalah salah satu prosedur kemanan yang sangat sulit untuk diserang, seorang attacker mungkin saja mempunyai banyak tools (secara teknik maupun dalam kehidupan sosial) hanya untuk membuka sesuatu yang dilindungi oleh password. Ketika seorang attacker berhasil mendapatkan password yang dimiliki oleh seorang user, maka ia akan mempunyai kekuasaan yang sama dengan user tersebut. Melatih karyawan/user agar tetap waspada dalam menjaga passwordnya dari social engineering setidaknya dapat meminimalisir risiko, selain berjaga-jaga dari praktek social enginering organisasi pun harus mewaspadai hal ini dengan cara teknikal. Kebnayakan seranagn yang dilakukan terhadap password adalah menebak (guessing), brute force, cracking dan sniffing.

9.Proxy Server Attacks

Salah satu fungsi Proxy server adalah untuk mempercepat waktu response dengan cara menyatukan proses dari beberapa host dalam suatu trusted network. Dalam kebanyakan kasus, tiap host mempunyai kekuasan untuk membaca dan menulis (read/write) yang berarti apa yang bisa saya lakukan dalam system saya akan bisa juga saya lakukan dalam system anda dan sebaliknya.

10. Remote Command Processing Attacks

Trusted Relationship antara dua atau lebih host menyediakan fasilitas pertukaran informasi dan resource sharing. Sama halnya dengan proxy server, trusted relationship memberikan kepada semua anggota network kekuasaan akses yang sama di satu dan lain system (dalam network).

Attacker akan menyerang server yang merupakan anggota dari trusted system. Sama seperti kerawanan pada proxy server, ketika akses diterima, seorang attacker akan mempunyai kemampuan mengeksekusi perintah dan mengkases data yang tersedia bagi user lainnya.

11. Remote File System Attack

Protocol-protokol untuk tranportasi data –tulang punggung dari internet— adalah tingkat TCP (TCPLevel) yang mempunyai kemampuan dengan mekanisme untuk baca/tulis (read/write) Antara network dan host. Attacker bisa dengan mudah mendapatkan jejak informasi dari mekanisme ini untuk mendapatkan akses ke direktori file.

12. Selective Program Insertions

Selective Program Insertions adalah serangan yang dilakukan ketika attacker menaruh program-program penghancur, seperti virus, worm dan trojan (mungkin istilah ini sudah anda kenal dengan baik ?) pada system sasaran. Program-program penghancur ini sering juga disebut malware. Program-program ini mempunyai kemampuan untuk merusak system, pemusnahan file, pencurian password sampai dengan membuka backdoor.

13. Port Scanning

Melalui port scanning seorang attacker bisa melihat fungsi dan cara bertahan sebuah system dari berbagai macam port. Seorang atacker bisa mendapatkan akses kedalam sistem melalui port yang tidak dilindungi. Sebaia contoh, scaning bisa digunakan untuk menentukan dimana default SNMP string di buka untuk publik, yang artinya informasi bisa di extract untuk digunakan dalam remote command attack.

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

Interception TCP/IP Sequence Stealing, Passive Port Listening dan Packet Interception berjalan untuk mengumpulkan informasi yang sensitif untuk mengkases network. Tidak seperti serangan aktif maupun brute-force. serangan yang menggunakan metoda ini mempunyai lebih banyak kualitas stealth-like.

15. HTTPD Attacks

Kerawanan yang terdapat dalam HTTPD ataupun webserver ada lima macam: buffer overflows, httpd bypasses, cross scripting, web code vulnerabilities, dan URL floods.

HTTPD Buffer Overflow bisa terjadi karena attacker menambahkan errors pada port yang digunakan untuk web traffic dengan cara memasukan banyak carackter dan string untuk menemukan tempat overflow yang sesuai. Ketika tempat untuk overflow ditemukan, seorang attacker akan memasukkan string yang akan menjadi perintah yang dapat dieksekusi. Bufer-overflow dapat memberikan attacker akses ke command prompt. Smile Beer

Mudah-mudahan artikel ini bermanfaat

Diposting oleh Hacking Kong di 20.19

Label: sebaiknya anda tahu

Rootkit 'bercokol' sangat jauh di dalam sistem operasi sehingga program2 keamanan umumnya sering tidak dapat menditeksinya. Trojan canggih ini merupakan rangkaian tool yg dapat mencatat password, memberi akses kepada hacker, merekam input keyboard, atau menyadap informasi dalam jaringan tanpa terlihat.

Spesialis keamanan F-Secure pernah memperingatkan bahaya rootkit yg masih menyimpan potensi besar untuk menyamarkan virus dan worm. Sekarangpun sudah ada worm yg menggunakan metode rootkit sony.

Kehadiran rootkit seringkali tidak terditeksi oleh Antivirus. Berbeda dgn maleware biasa yg bekerja pada level pengguna, rootkit mengaitkan dirinya kedalam Windows API(Application Program Interface). Melalui API, Program2, termasukAntivirus dan firewall, mengaktifkan fungsi2 dasar sistem operasi, seperti akses ke hard disk atau registry.

Tahap selanjutnya, rootkit menghadang setiap permintaan dan menentukan data mana saja yg boleh dilihat oleh aplikasi keamanan. Apabila sebuah pembasmi virus mencari nama file rootkit, semua entri tersebut disaring dari jawaban yg diberikan OS. Dengan demikian trojan tidak ditemukan.

Diposting oleh Hacking Kong di 20.16

Label: sebaiknya anda tahu

TEMPO Interaktif, Jakarta:Saat Anda menggunakan mesin pencari Google atau mengecek isi surat elektronik, mungkin tak butuh lebih dari sejam sejak Anda online, Ivan bisa mengambil alih kendali komputer Anda, tanpa diketahui.

Ivan (sebut saja namanya demikian), hacker dari Eropa Timur, punya banyak cara melakukannya. Dengan program bernama port scanner, ia bisa menjelajahi Internet dan menjajal tiap "pintu belakang" komputer korban yang tak terkunci. Setelah itu, komputer bisa dikendalikannya kapan pun ia mau.

Ia bisa menjadikan komputer Anda sebagai bagian dari botnet, untuk menyebarkan spam, mencuri identitas-identitas, atau menyandera situs suatu perusahaan. Ini bukan isapan jempol.

Itu terjadi pada lebih dari 300 ribu komputer yang terhubung ke Internet setiap hari. Menurut Biro Investigasi Federal Amerika Serikat, FBI, tahun lalu kerugian yang diakibatkan para penjahat online ini mencapai US$ 67,2 miliar (Rp 616 triliun).

Pada 2003, para peneliti di Universitas Carnegie Mellon meluncurkan CyLab, riset keamanan Internet terbesar di dunia, dengan 70 periset fakultas dan 140 peneliti lulusan dari kampus mereka di Pittsburgh.

Mereka membuat sistem perlawanan terhadap serangan dengan cara membangun sebuah jaringan sistem kekebalan dengan cara-cara berikut ini. Pertama, menciptakan keanekaragaman pada software dan sistem operasi di desktop Anda.

Dengan demikian, trik virus yang sama tidak akan bekerja pada komputer Anda lainnya. "Mengapa ras manusia bisa bertahan? Karena mereka memiliki keanekaragaman pada gen mereka," kata Pradeep Khosla, dekan di Universitas Carnegie Mellon sekaligus direktur di CyLab.

Yang kedua dengan memproteksi database perusahaan dari pencurian. CyLab mengembangkan sistem keamanan dengan memperlakukannya seperti selembar kertas yang dipisah-pisahkan.

Kertas tadi dikopi kemudian dipotong-potong menjadi seribu bagian dan disimpan pada seribu tempat terpisah. Dengan demikian, hacker harus menyerang 80 persen komputer perusahaan untuk melumpuhkan sistem.

Langkah ketiga, mencari sumber infeksi. Hal ini memang sulit. CyLab mengembangkan teknologi Fast Internet Traceback (FIT) yang bisa mengetahui setiap paket yang bergerak di Internet.

Dengan FIT, seorang pakar komputer-forensik mampu mengidentifikasi router yang dilalui paket malware dan dapat menelusuri komputer yang mengirim software jahat itu. Namun, perlawanan hacker masih jauh dari berakhir. Apalagi para penjahat online ini punya kecenderungan berkolaborasi dalam kegiatan mereka.

Misalnya, kata CEO Global Cyber Risk Jody Westby, hacker Nigeria yang canggih mengambil alih akun, bekerja sama dengan hacker Cina, yang punya keahlian memalsukan. Hal itu diperparah dengan penyelesaian hukum yang tak pernah tuntas. Sebab, cyberspace tak punya batas, sementara agen hukum dan para diplomat punya batas wilayah.

Diposting oleh Hacking Kong di 20.16

Label: sebaiknya anda tahu

Jakarta, E-mail tipuan kini mulai membidik para pemakai kartu kredit. Meski belum ada sinyalemen tipuan serupa melanda nasabah dalam negeri, ada baiknya bersikap waspada setelah apa yang menimpa nasabah kartu kredit di luar sana.

Sejumlah e-mail phishing telah beredar. E-mail terkait dikirim ke pelanggan kartu kredit Virgin Money. Perusahaan pengawasan web-Websense-telah mengeluarkan peringatan atas serangan itu.

Email tersebut hanya membidik pelanggan kartu kredit. Isinya menyarankan pelanggan agar waspada terhadap transaksi e-commerce yang curang atau pencetakan kartu kredit kloning yang kemudian digunakan untuk belanja.

Di e-mail terkait tertera pesan jika dalam waktu lima hari pelanggan Virgin Money tidak login secara online, maka rekening akan ditutup untuk sementara hingga tak seorang pun yang tak berwenang dapat mengakses rekening mereka. Agar rekening tidak ditutup, pelanggan diminta mengklik sebuah link yang meminta pelanggan login ke rekening mereka.

Membaca pesan tersebut, tentu saja pelanggan khawatir. Dengan mudahnya mereka dapat tertipu. Dengan mengklik link terkait, pelanggan bukannya mendapatkan layanan. Tetapi pelanggan akan dialihkan ke situs pihak ketiga yang tampangnya mirip situs Virgin Money. Berhasil sudah phisher menipu pelanggan Virgin Money dengan ancaman pembatalan kartu kredit, jika pelanggan tidak memasukkan ulang detil identitas mereka.

"Kami tengah mengamati aksi penipuan via e-mail ini," papar John Franklin, Manajer PR Virgin Money seperti dilansir Vnunet yang dikutip detikinet Kamis (22/9/05).

Menurut Virgin, mereka mendapat informasi serangan terkait dari tim keamanan dan hingga sejauh ini hanya dua orang pelanggan yang sudah tertipu sejak pihak Virgin mengetahui adanya serangan itu.

Franklin menjelaskan bahwa Virgin Money memiliki sebuah tim keamanan yang berdedikasi yang mengumpulkan dan menganalisa bukti serangan guna melindungi pelanggan.

Diposting oleh Hacking Kong di 20.10

Label: sebaiknya anda tahu

Jakarta, Pengguna Yahoo perlu lebih waspada. Sebuah metode baru pencurian identitas (phishing) menargetkan pengguna portal populer itu. Korban pun mungkin tak akan sadar dirinya telah ditipu.

Awalnya, calon korban akan menerima sebuah pesan singkat atau e-mail yang mengaku dari seorang teman yang ingin memperlihatkan foto-foto saat liburan atau pesta ulang tahun. Pesan terkait ternyata memiliki sebuah link ke situs Phishing.

Trik baru dari situs itu adalah, korban akan langsung diteruskan ke situs Yahoo Photos asli. Padahal, di saat yang sama, nama dan kata sandi sang korban disimpan oleh situs pelaku.

"Akan sulit bagi pengguna Yahoo untuk mengetahui bahwa mereka sudah terkena Phising," ujar Ross Paul, Manajer Produk Websense untuk Eropa, Timur Tengah, dan Afrika seperti dilansir PCWorld yang dikutip detikinet Rabu (28/9/2005). Websense adalah perusahaan yang mendeteksi maraknya metode baru tersebut.

Diposting oleh Hacking Kong di 20.10

Label: sebaiknya anda tahu

Artikel ini tidak ditujukan untuk mengajari anda gimana mencuri data kartu kredit, tapi kami ingin memberitahu anda supaya di kemudian hari anda bisa terhindari dari kejahatan pencurian data kartu kredit. Istilah kejahatan kartu kredit yang biasa di istilahkan "carding" sejak adanya internet meningkat ratusan persen. Ironisnya Indonesia masuk dalam jajaran top 10 (sempat di peringkat pertama) sehingga kartu kredit terbitan Bank-Bank Indonesia ditolak ketika belanja online di situs luar negeri.

Hal ini juga pernah di alami oleh penulis yang ingin berlangganan majalah game luar negeri dengan pembayaran online lewat kartu kredit.

Para hacker sangat suka sekali kejahatan yang satu ini, kenapa? Karena kalau cuma nge-hack website atau deface (merubah tampilan/link website) merupakan sesuatu yang tidak ada untungnya. Dan hal ini bisa ke deteksi dan pelaku kejahatan bisa ketangkap dengan mudah kalau sites yang dia masuki memiliki TRACKER (program pelacak ip/link) atau LOG FILE (file yang mencatat aktivitas user/ip yang masuk ke website). Kalau carding mereka bisa bebas tanpa jejak dan juga kadang-kadang setelah mendapatkan datanya, mereka sebarkan antar hacker sehingga susah dilacak orang pertama yang mencuri data kartu kredit. Kejadian baru-baru ini yaitu situs internet teroris Indonesia juga di register dari hasil carding.

Ada beberapa cara yang digunakan oleh hacker dalam mencuri kartu kredit, antara lain:

1. Paket sniffer, cara ini adalah cara yang paling cepat untuk mendapatkan data apa saja. Konsep kerjanya mereka cukup memakai program yang dapat melihat atau membuat logging file dari data yang dikirim oleh website e-commerce (penjualan online) yang mereka incar. Pada umumnya mereka mengincar website yang tidak dilengkapi security encryption atau situs yang tidak memiliki security yang bagus.

2. Membuat program spyware, trojan, worm dan sejenisnya yang berfungsi seperti keylogger (keyboard logger, program mencatat aktifitas keyboard) dan program ini disebar lewat E-mail Spamming (taruh file-nya di attachment), mirc (chatting), messenger (yahoo, MSN), atau situs-situs tertentu dengan icon atau iming-iming yang menarik netter untuk mendownload dan membuka file tersebut. Program ini akan mencatat semua aktivitas komputer anda ke dalam sebuah file, dan akan mengirimnya ke email hacker. Kadang-kadang program ini dapat dijalankan langsung kalau anda masuk ke situs yang di buat hacker atau situs porno.

3. Membuat situs phising, yaitu situs sejenis atau kelihatan sama seperti situs aslinya. contoh di Indonesia ketika itu situs klik bca (http://www.klikbca.com), pernah mengalami hal yang sama. situs tersebut tampilannya sama seperti klikbca tetapi alamatnya dibikin beberapa yang berbeda seperti http://www.clikbca.com, http://www.kikbca.com, dll, jadi kalau netter yang salah ketik, akan nyasar ke situs tersebut. Untungnya orang yang membuat situs tersebut katanya tidak bermaksud jahat. Nah kalau hacker carding yang buat tuh situs, siap-siap deh kartu kredit anda bakal jebol.

4. Menjebol situs e-commerce itu langsung dan mencuri semua data para pelanggannya. Cara ini agak sulit dan perlu pakar hacker atau hacker yang sudah pengalaman untuk melakukannya. Pada umumnya mereka memakai metode injection (memasukan script yang dapat dijalankan oleh situs/server) bagi situs yang memiliki firewall. Ada beberapa cara injection antara lain yang umum digunakan html injection dan SQL injection. Bagi situs yang tidak memiliki security atau firewall, siap-siaplah dikerjain abis-abisan.

Ada beberapa cara lagi yang dilakukan para hacker, tapi cara-cara di atas adalah cara yang paling umum dilakukan hacker untuk carding. Cara yang tidak umum akan dijelaskan nanti di lain waktu. Kejahatan tidak hanya terjadi karena ada niat dari si pelaku, tetapi karena adanya kesempatan, waspadalah... waspadalah...

Diposting oleh Hacking Kong di 20.02

Label: sebaiknya anda tahu

Memegang kartu truf saat bermain kartu memang sangat menyenangkan, apalagi jika kartu truf-nya semua As. CHIP memiliki kartu-kartu truf ini dan akan membukanya di hadapan Anda. Akan kami tunjukkan bagaimana memainkan kartu truf ini untuk mengelola beberapa tampilan desktop dalam Windows XP, menjadi administrator melalui script, atau memanfaatkan pengelolaan hak akses seperti pada Windows XP Profesional. CHIP jamin, permainan kartu truf ini akan menggoyahkan pendapat para pengguna Linux yang fanatik sekalipun—mereka selalu menganggap bahwa Windows tidak dapat menandingi Linux. Memegang kartu truf saat bermain kartu memang sangat menyenangkan, apalagi jika kartu truf-nya semua As. CHIP memiliki kartu-kartu truf ini dan akan membukanya di hadapan Anda. Akan kami tunjukkan bagaimana memainkan kartu truf ini untuk mengelola beberapa tampilan desktop dalam Windows XP, menjadi administrator melalui script, atau memanfaatkan pengelolaan hak akses seperti pada Windows XP Profesional. CHIP jamin, permainan kartu truf ini akan menggoyahkan pendapat para pengguna Linux yang fanatik sekalipun—mereka selalu menganggap bahwa Windows tidak dapat menandingi Linux. Tool: Deskman.exe Masukkan 'Deskman.exe' ke dalam kolom pencari di www.microsoft.com dan Anda akan sampai ke halaman PowerToys. Dalam bagian biru di kanan bawah, klik link 'Deskman.exe' di bawah 'Virtual Desktop Manager' untuk mendownload tool. Setelah proses instalasi selesai, tampilkan menu konteks dengan mengklik kanan taskbar. Pilih 'Toolbars | Desktop Manager'. Di taskbar Anda akan tampak sebuah icon bergambar kotak terbagi empat dan di sampingnya terdapat empat tombol bernomor—menunjukkan nomor keempat desktop. Untuk menyimpan desktop ke VDM, klik salah satu icon benomor kemudian klik icon kotak. Mulai sekarang Anda dapat menampilkan desktop tersebut dengan mengklik icon tadi atau dengan menekan kombinasi tombol Ctrl+Nomor. Lakukan prosedur yang sama untuk ketiga desktop lainnya. Tool: Regedit Klik 'Start | Control Panel | Administrative tools' lalu klik ganda 'Computer management'. Di bawah 'Shared Folders | Shares' Anda akan menemukan semua drive, account adminstrator yang dibuat Windows, printer/fax-sharing, dan IPC yang memungkinkan komunikasi antar-program jaringan melalui koneksi jarak jauh (remote). Tanda $ di belakang folder menunjukkan bahwa sifat sharing-nya tersembunyi. Klik kanan 'C$' lalu pilih 'Disable Sharing' untuk mematikan sharing ke drive C:. Ketika Windows meminta konfirmasi, klik 'Yes'. Lakukan hal yang sama untuk sharing yang lainnya. Perhatian! Pengguna lain dalam jaringan tidak lagi dapat mengakses data yang terdapat di drive C: dan drive lain yang Anda matikan. Akhiri sharing hanya jika PC Anda bukan merupakan bagian dari sebuah jaringan atau jika Anda sama sekali tidak mengijinkan orang lain mengakses hard disk Anda. Satu-satunya sharing yang tidak dapat Anda singkirkan adalah 'IPC$'. Ini mengesalkan, karena justru melalui Inter Process Communication (IPC) ini PC lain dapat mengontak PC Anda. Dengan tips di atas Anda hanya dapat mencegah akses ke drive, tetapi tidak ke PC-nya itu sendiri. Ulangi prosedur yang sama untuk kunci 'lanmanworkstation' di bawahnya. Tutup registry dan restart PC. Sekarang hard disk Anda tidak dapat lagi dimata-matai. Tool: MakeMeAdmin Di http://blogs.msdn.com/aaron_ margosis/archive/2005/03/11/394244.aspx akan Anda temukan weblog milik Aaron Margosis, seorang konsultan senior di Microsoft. Di sana klik link 'MakeMeAdmin.zip' untuk mendownload script. Buka arsip zip dan copy file 'MakeMeAdmin.cmd' ke dalam sebuah folder. Klik ganda file MakeMeAdmin.cmd lalu masukkan password administrator dalam jendela DOS dan password untuk account pengguna biasa. Latar belakang jendela DOS yang hitam berubah merah untuk mengingatkan bahwa Anda sekarang memiliki hak sebagai administrator. Sebagai tes masukkan ke dalam jendela DOS perintah berikut. secpol.msc Perintah itu akan membuka jendela 'Local Security Settings' yang hanya dapat dijalankan oleh administrator. Lakukan pekerjaan yang memerlukan hak administrator dalam keadaan jendela DOS terbuka. Untuk kembali bekerja dengan account pengguna biasa, tutup jendela DOS tadi. Untuk memeriksa apakah Anda telah kembali menjadi pengguna biasa atau tidak, klik 'Start | Run' dan masukkan perintah yang sama, 'secpol.msc'. Seharusnya sekarang Anda akan mendapatkan laporan kesalahan karena tidak memiliki hak administrator. Applet 'Local Security Settings' tetap akan dijalankan, tetapi Anda tidak dapat melakukan perubahan apa-apa. Tool: Resource Hacker Perhatian! Manipulasi pada inti sistem operasi dapat berakibat serius pada Windows. Backup semua data penting sebelum menjalankan tips ini. Sekarang Anda membutuhkan layar pembuka baru dalam format Bitmap 16 warna dengan ukuran 640 x 480. Jika diperlukan, modifikasi gambar dengan program pengolah gambar seperti Paint Shop Pro. Jika program pengolah gambar Anda menyediakan pilihan untuk menyimpan gambar bersama palet Windows, lakukan. Jika palet Windows ini tidak ikut disimpan, biasanya akan terjadi penyimpangan warna gambar. Jalankan Resource Hacker dan buka file 'nt_baru.exe' melalui menu 'File | Open'. Pilih 'Action | Replace Bitmap' dan masukkan layar pembuka baru melalui tombol 'Open file with new bitmap'. Jangan lupa, pilih dulu bitmap yang akan diganti dalam Resource hacker. Klik 'Replace' dan simpan file. Tutup Resource Hacker. Agar Windows XP dijalankan dengan layar yang baru dan jika perlu Anda dapat kembali ke Windows XP yang lama, manipulasi file start Windows. Klik kanan 'My Computer' dan buka 'Properties'. Dalam tab 'Advanced' klik 'Settings' di bawah 'Startup & Recovery'. Klik tombol 'Edit' untuk membuka file 'boot.ini', pilih baris start untuk Windows XP dan salin ke clipboard dengan menekan CTRL+C (di bawah teks [operating systems]). Paste perintah tadi di bawahnya. Tambahkan parameter berikut pada salinan baris perintah tersebut. /Kernel=nt_baru.exe Simpan file dan tutup Notepad. Selanjutnya restart Windows dan pilih entri start baru dalam menu boot. Kali ini layar pembuka baru yang akan ditampilkan. Jika Anda hanya ingin mengoperasikan satu partisi Windows, buka sekali lagi file 'boot.ini' seperti di atas. Hapus entri start yang lama. Untuk selanjutnya, versi Windows Anda yang secara otomatis akan dijalankan, tidak perlu dipilih manual dalam menu boot. CHIP juga telah menemukan sebuah program bernama Boot Editor untuk memudahkan Anda dalam membuat logo startup. Anda dapat mendownloadnya di alamat http://www.belchfire.net/ ~userxp/indexbe.htm. Jika Anda berniat menggunakannya, Kami menyarankan untuk membaca file Readme dengan seksama, karena penggunaannya cukup membingungkan jika belum terbiasa. Tool: regedit Jalankan Regedit dan masuk ke kunci HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced'. Buat entri 'Start_ShowNetPlaces' melalui menu 'Edit | New | DWORD Value' dan berikan nilai '2'. Setelah restart, Anda dapat menampilkan 'My Network Places' di menu Start. Tool: SMAC 1.2 Download SMAC dari http://www.klcconsulting.net/smac/ dan install. Versi demo yang gratis hanya dapat memanipulasi satu alamat MAC. Alamat MAC asli Anda tercantum di bawah 'Active MAC Address' dan alamat samaran diberikan di kolom 'New Spoofed MAC Address'. Klik 'Update MAC' dan restart PC untuk menggunakannya. Anda dapat memeriksa alamat MAC baru dengan menjalankan perintah 'ipconfig /all' dari DOS-box. Tips: Alamat MAC diberikan berdasarkan sebuah sistem tertentu. Bit pertama berisi kode produsen, misalnya Realtek memiliki kode 00-20-18. Kode semua produsen tercantum dalam sebuah tabel di http://map-ne.com/Ethernet/vendor. html. Tool: Secure PC Project 2005 Download tool dari http://securepc. planet-source.de/project. Sebelum proses instalasi, Anda perlu melakukan registrasi ke pembuatnya (gratis). Sayangnya, tool bagus ini baru tersedia dalam versi Bahasa Jerman. Namun, tidak usah kuatir. Anda tidak akan banyak berinteraksi dengan tool ini karena ia sepenuhnya bekerja otomatis. Anda tidak perlu mengubah apa pun pada preset atau melakukan scan ke hard disk seperti virus-scanner yang biasa. Satu hal lagi, instalasi tool ini memerlukan .NET Framework v1.1 yang dapat Anda download dari Microsoft. Tool: Driver Ext2 Download 'Ext2 Installable File System for Windows' dari www.fs-driver.org. Setelah proses instalasi selesai, Anda dapat mengakses partisi Linux dengan semua aplikasi Windows. Anda mendapatkan sebuah huruf drive yang bila perlu dapat Anda ubah melalui 'IFS-Drives' dalam Control Panel. Tips: Jika suatu saat Anda kehabisan tempat di partisi Windows, pindahkan file swap ke partisi Linux. Untuk itu, klik kanan 'My Computer' dan buka 'Properties'. Dalam tab 'Advanced' cari kolom 'Settings' di bawah 'System Performance'. Selanjutnya klik 'Advanced' dan 'Change'. Sekarang Anda tinggal memindahkan file swap ke partisi Ext2. Tool: XV132, Regedit Download tool XV132 dari www.chm aas.handshake.de/delphi/freeware/xvi32/xvi32.htm. Melalui 'File | Open' buka file 'Windows\System32\rshx.dll'. Pilih 'Address | Go To' dan masukkan '95D' (heksadesimal) atau ''2408' (desimal). Dalam kolom ini ubah angka '65' menjadi '61'. Dengan perubahan ini, file DLL tidak lagi mencari entri registry 'OptionValue' dan membuka blokade tab 'Security'. Simpan file dengan nama lain, misalnya 'rshx_new.dll' dalam folder System32, karena Windows masih membutuhkan file aslinya untuk keperluan lain. Jika langkah ini tidak dilakukan, Anda akan selalu mendapat masalah dengan pemeriksaan file sistem. Sekarang Anda perlu mengatur beberapa entri registry dalam file DLL baru. Jalankan Regedit dan klik HKEY_LOCAL_MACHINE. Melalui menu 'Edit | Find', cari entri 'rshx32.dll'. Ia berada dalam direktori 'InProcServer32' yang tersembunyi dalam sebuah kunci panjang yang susah diingat. Ubah nilai string menjadi rshx_new.dll dan tutup Regedit. Sekarang, jika Anda mengklik kanan sebuah folder dan memilih 'Sharing & Security', akan tampak tab 'Security' seperti pada Windows XP Professional. Di sini Anda dapat memberi atau mencabut akses untuk setiap folder kepada pengguna. Tool: rundll32.exe Tool: Purrint.exe Begitu Anda membuat sebuah screenshot dengan tombol [PrintScreen], akan muncul sebuah menu dengan pilihan mencetak, menyimpan, atau hanya meng-copy ke clipboard. Jika tidak terjadi apa-apa, Anda sebaiknay memeriksa apakah Purrint benar-benar sudah dijalankan atau belum. Periksa keberadaan icon-nya di taskbar. Tidak setiap tips yang dipublikasikan benar-benar membawa peningkatan kecepatan atau kinerja. Beberapa di antaranya bahkan menghasilkan efek sebaliknya. Berikut ini adalah beberapa 'kekeliruan' penting yang beredar. Mitos: Dalam setting standar, Windows XP mampu mengelola maksimal 256 KB dari L2-cache yang terintegrasi dalam CPU. Melalui registry-tweak Anda dapat meningkatkan nilai tersebut dan Windows menjadi lebih cepat. Fakta: Saat boot, bagian inti sistem operasi yang disebut sebagai Hardware Abstraction Layer (HAL) akan memeriksa kapasitas L2-cache yang tersedia di CPU lalu menyampaikannya kepada Windows. Jika ukuran cache tidak dapat diketahui—apa pun alasannya—Windows XP akan menetapkan nilainya ke 256 KB. Ini sebabnya mengapa Windows menjadi lamban. Semua CPU sejak Pentium II sudah mendukung pemeriksaan L2-cache oleh HAL. Intel menyebut fungsi ini sebagai 'Associative L2-cache Design'. Pada CPU lama, registry-tweak sama sekali tidak berguna karena besarnya L2-cache lebih kecil dari 256 KB. Mitos: Inti sistem operasi mendapat lebih banyak RAM jika nilai IOPageLock diperbesar. Akses ke registry ini mempercepat Windows karena perintah dapat diambil lebih cepat dari RAM. Fakta: Tips ini memang berfungsi pada Windows NT4 dan Windows 2000 keluaran awal. Namun, dengan adanya Service Pack 1 untuk Windows 2000, Microsoft sengaja menghapus fungsi tersebut. Ini dikonfirmasikan oleh Jamie E. Hanrahan—salah seorang pengembang kernel—di website www.cmkrnl.com. Kesimpulannya, tips ini tidak ada efeknya pada semua sistem Windows 2000 sejak SP1. Mitos: Jika RAM secara teratur dikosongkan dengan sebuah file batch atau RAM-tool, Windows akan bekerja jauh lebih cepat dan lancar. Fakta: Windows sering menyimpan file sementara yang masih dibutuhkannya dalam RAM. Jika RAM terus menerus dibersihkan, Windows terpaksa menyimpannya di hard disk. Karena akses ke hard disk perlu waktu lebih lama, Windows bukannya menjadi lebih cepat, malah lebih lambat. Mitos: Hal-hal buruk akan terjadi jika Anda mematikan PC tanpa men-shutdown Windows. Hard disk bisa rusak, kehilangan data, atau koneksi ke jaringan tak lagi berfungsi setelah restart. Fakta: Jika Anda mematikan PC ketika hard disk sedang bekerja, Anda memang mendapat file yang tak dapat dibaca karena belum tuntas ditulis ke hard disk. Data baru yang belum sempat tersimpan akan hilang. CHIP melakukan crash-test dengan mematikan begitu saja sebuah PC Windows XP Home berkali-kali. Banyak aplikasi seperti Word dibiarkan terbuka, koneksi jaringan dan Internet juga belum diputus. Ternyata PC tetap berfungsi tanpa masalah. Jika koneksi ke jaringan tidak lagi berfungsi, yang rusak adalah file konfigurasi Windows yang kemungkinan sedang terbuka ketika PC dimatikan bukan hardware-nya. Kesimpulannya, mematikan PC begitu saja tidak merusak hardware seperti hard disk atau LAN-card. Namun, proses shut down yang benar akan menjamin data Anda tidak rusak. Mitos: Jika RAM Anda lebih dari 512 MB, perbesar nilai entri registry 'DisablePaging Executive' dan 'LargeSystemCache' untuk meningkatkan performa sistem. Fakta: Itu tidak benar. Kedua entri ini adalah untuk menetapkan sesering apa Windows menyimpan perubahan pada file-file sistem dan sejenisnya secara otomatis pada hard disk. Bila jumlah akses ke hard disk dikurangi, data akan tersimpan lebih lama dalam RAM. Akibatnya, sebagian besar RAM tidak lagi tersedia bagi aplikasi dan layanan sehingga mereka menjadi lebih lamban karena harus selalu menunggu hingga tersedia RAM yang dibutuhkan. Server jaringan dengan Windows 2000 Server memang menjadi lebih cepat karena sistem pengelolaan RAM-nya berbeda, tetapi pada Windows versi lain akan berdampak sebaliknya.. Mitos: Pemerintah di beberapa negara Eropa menggolongkan scanner cepat sebagai copier. Daripada harus mengeluarkan biaya hak cipta untuk copier, produsen lebih suka memberikan driver scanner yang diperlambat. Instalasi driver asli akan membuat scanner menjadi lebih cepat. Fakta: Tidak sepenuhnya benar. Saat ini bea tambahan dikenakan pada semua scanner sehingga memperlambat driver tidak ada gunanya. Bagi pemilik scanner lama, mencoba driver asli mungkin masih ada gunanya. Ketika semua truf tidak membantu, kartu Joker menjadi satu-satunya hiburan. Menangi setiap game Solitaire dengan sebuah trik dan temukan fungsi-fungsi lain yang menyenangkan dalam Windows XP—bagi banyak orang mungkin sama sekali tidak manfaat. Selalu menang Menemukan segalanya

Tambahkan kemampuan khusus pada Windows XP Anda. Masukkan fungsi-fungsi penting Linux untuk menjadikan Windows XP Home Edition sekuat Windows XP Professional.

Dalam boks di halaman berikutnya, CHIP juga mengungkap berbagai mitos dan fakta yang masih beredar seputar Windows XP. Dalam boks lainnya di akhir tulisan, CHIP menyisipkan beberapa trik ringan yang tergolong just for fun—tergantung sudut pandang Anda, bisa berguna bisa juga tidak sama sekail.1. Menginstal desktop virtual

Banyak pengguna Windows yang merasa iri melihat tampilan KDE Linux, di mana beberapa desktop dapat dikelola sekaligus. Dengan bantuan salah satu tool dari PowerToys untuk XP, Virtual Desktop Manager (VDM), Anda juga dapat mengelola hingga empat desktop dalam Windows. Bagusnya lagi, untuk itu hampir tidak dibutuhkan resource sistem.

Tips: Untuk mengubah gambar latar belakang desktop, klik kanan icon VDM dan pilih 'Configure Desktop Images'. Penggantian dengan cara yang biasa hasilnya malah membingungkan.2. Mencegah akses diam-diam

Melalui folder-sharing tersembunyi, seseorang dapat membaca hard disk atau mengakses printer Anda melalui account administrator yang dibuat Windows. Pengguna Windows XP Pro yang tidak berbagi PC dengan orang lain dan sama sekali tidak ingin datanya diakses orang lain, dapat mematikan folder tersebut untuk mencegahnya.

3. Administrator via script

Untuk alasan keamanan, banyak pengguna Windows XP yang lebih suka menggunakan account pengguna biasa yang terbatas. Ketika Anda membutuhkan hak administrator untuk sementara, misalnya untuk mengubah setting keamanan bagi pengguna tertentu, sebuah script gratis dapat membantu Anda lebih lanjut.

4. Mengganti layar pembuka

Layar pembuka Windows XP tidak mudah diganti karena terintegrasi dalam inti sistem operasi. Namun, dengan bantuan resource editor Anda dapat mengubah komponen inti secara individual dan mengganti layar pembuka.

Download tool Resource Hacker yang tersedia gratis di www.users.on.net/johnson dan install ke PC Anda. Jalankan Windows Explorer dan cari file 'ntoskrnl.exe' dalam folder 'Windows\ system32'. Buat salinan file dan beri nama 'nt_baru.exe'.

5. Tampilkan 'My Network Places'

Semua entri yang berada di kanan atas dalam menu Start dapat dibuka. Entri yang umum adalah 'My Computer' dan 'My Documents'. Entri lainnya dapat diaktifkan dengan mengklik kanan tombol Start dan memilih Poperties. Dengan cara ini Anda dapat mengakses drive dan subfolder dengan cepat. Sayangnya 'My Network Places' tidak ada dalam daftar yang dapat dimasukkan ke menu Start. Untungnya, Anda dapat memaksakannya melalui sedikit perubahan dalam registry.

6. Mengubah alamat MAC

Pengguna yang ingin berselancar secara anonim di Internet biasanya hanya menyamarkan alamat IP. Namun, hacker berpengalaman dengan mudah mengidentifikasinya melalui alamat Media Access Control (MAC) yang terdapat pada setiap network-card. Alamat MAC ini sangat unik sehingga di dunia ini tidak ada sepasang pun yang sama. Dengan bantuan shareware SMAC 1.2 Anda dapat menyamarkan alamat MAC sehingga benar-benar anonim saat berselancar. Biaya registrasinya sekitar 10 Euro.

7. Menangkal virus asing

Scanner virus biasa mengidentifikasi virus dengan bantuan database signature. Selain melalui signature, freeware Secure PC juga dapat mengenali virus dari perilakunya. Dengan demikian, Anda juga dapat menangkal virus yang tidak dapat dikenali oleh scanner biasa karena belum ada signature-nya. Selain itu, Secure PC juga mampu melakukan 'undo' atas serangan hijacker yang telah terjadi.

8. Membaca partisi Linux

Pengguna yang juga mengoperasikan partisi Linux secara berdampingan dengan Windows biasanya harus membuat partisi ketiga agar kedua sistem dapat bertukar data. Ini perlu dilakukan karena Windows tidak mengenali partisi Linux yang diformat dengan sistem file Ext2. Dengan menginstalasi sebuah driver gratis, Anda dapat mengajari Windows membaca partisi Ext2.

9. Hak akses Windows XP Home

Pengguna Windows XP Home Edition tidak memiliki tab 'Security' seperti pada Windows XP Professional untuk mengelola hak akses pada file. Sebenarnya tab ini juga ada dalam versi Home, tetapi disembunyikan oleh file 'rshx32.dll'. Dengan mengakali file ini tab dapat dibuka.

10. Memeriksa Active Directory

Layanan Active Directory menyimpan informasi mengenai pengguna, grup, domain, dan data spesifik jaringan lainnya. Untuk mengetahui pengguna mana yang memiliki akses pada program tertentu dalam jaringan dibutuhkan parameter khusus. Pengguna Windows 2000 dapat mengakses langsung jendela pencarian tersebut, tetapi dalam Windows XP jendela ini tersembunyi. Untuk mengeluarkannya, klik 'Start | Run' dan masukkan perintah

rundll32•dsquery,OpenQueryWindow

Sebelumnya Anda harus mengaktifkan layanan Active Directory. Jika tidak, Anda hanya akan mendapatkan sebuah laporan kesalahan.11. Mencetak langsung screenshot

Sebelum dapat dicetak, biasanya screenshot desktop harus Anda ambil dari clipboard dengan bantuan program grafik seperti Adobe Photoshop atau Paint Shop Pro. Dengan tool gratis Purrint.exe yang dapat Anda download dari http:// dana.ucc.nau. edu/~tsr22/apps/#purrint, Anda tidak perlu repot-repot lagi.

KARTU MATI - Mitos dan Fakta tentang Windows XP

Mengoptimalkan L2-cache

Memperbesar IOPageLock dalam registry

RAM yang kosong mempercepat Windows

Shutdown Windows sebelum mematikan PC

Jika RAM besar, cache juga harus diperbesar

Scanner Eropa lebih lambat

JOKER DALAM WINDOWS XP - Fungsi-fungsi Istimewa yang Belum Anda Kenal

Anda ingin selalu memenangi game Solitaire? Tekan saja tombol [Alt]+[Shift]+[2] untuk mengakhiri setiap game dengan Anda sebagai pemenangnya.

Lawan Anda kalah

Dalam Freecell juga Anda dapat mengalahkan lawan dengan mudah. Tekan tombol [Ctrl]+[Shift]+[F10] dan pilih 'Stop'. Berikutnya, klik ganda salah satu kartu. Otomatis lawan Anda kalah.

Tidak ada saingan

Sebesar apa reaksi alergi Bill Gates terhadap browser saingannya? Ini dapat Anda ketahui dengan memasukkan perintah berikut ke dalam kolom alamat Internet Explorer.

About:Mozilla

Anda akan mendapat blue-screen yang dipicu oleh file 'mshtml.dll'. Tak usah kuatir, blue-screen ini tidak membuat Windows crash!

Mengapa hanya mencari satu file tertentu? Sesekali masukkan kata-kata berikut ini ke dalam fungsi pencari Windows.

catch•me•if•you•can

Ini akan memicu pencarian seksama ke dalam semua file di hard disk Anda. Perhatian! Pada hard disk beukuran besar, pencarian ini bisa berlangsung seharian.

Diposting oleh Hacking Kong di 22.45

Label: tips and tricks

Hardware :

UPS (uninterrupted power supply) atau stabilizer (stavolt). Ups atau stavolt digunakan untuk mengantisipasi adanya listrik yang mati tiba-tiba, yang bisa merusak harddisk, atau untuk mengantisipasi egangan listrik yang tidak stabil.

Speaker. Usahakan untuk tidak meletakkan speaker terlalu dekat dengan monitor. Hal ini dikarenakan medan magnet yang ada pada speaker akan mempengaruhi monitor, sehingga warna monitor menjadi tidak rata atau tampak ‘belang-belang’.

Harddisk. Usahakan untuk men-defrag harddisk secara periodic, misalkan sebulan sekali, dan jangan terlalu sering karena piringan harddisk bisa rusak dan cepat panas ketika terlalu cepat membaca isi fragmentasi file di harddisk. Defragmentasi berguna untuk mengatur dan memampatkan file di harddisk sesuai ukuran file dan jenisnya. Hal ini berguna untuk mempercepat kinerja harddisk ketika akan membaca dan menulis file, juga memperpanjang umur harddisk. Untuk menjalankan defragmentasi ini bisa langsung ke system tool di Accessories, dan sebaiknya screensaver dimatikan lebih dulu, agar tidak menganggu proses defragmentasi.

CPU dan komponenya. Usahakan untuk membersihkan motherboard, keyboard, mouse, casing CPU, monitor, dan peripheral lainnya (RAM, Video Card, Modem, Sound Card, CDR/CDRW/DVRW, TV Tuner, dan sebagainya) dari debu dengan sikat halus setidaknya enam bulan sekali.

Kabel ground. Anda dapat menghubungkan salah satu ujung kabel dengan casing CPU, dan ujung kabel lainnya ditanam di tanah. Hal ini berguna untuk mengatasi tegangan listrik atau setruman yang timbul dari casing CPU. Dengan di-ground, maka dapat menetralkan arus listrik dan mengamankan komponen elektronik di dalam CPU.

Ventilasi. Usahakan untuk menempatkan computer, baik monitor ataupun CPU dengan jaraak minimal 30cm dari ventilasi, ataupun kipas angin atau AC. Hal ini berguna untuk membantu kipas pendingin di CPU agar computer tidak cepat panas.

Software :

Antivirus. Instal dan update antivirus secara rutin, sehingga virus atau Trojan yang dapat merusak computer dan harddisk dapat segera ditanggulangi.

Program aplikasi lainnya. Uninstall program yg tidak berguna, agar space harddisk bisa lega dan proses loading computer atau read-write harddisk bisa lebih cepat, sehingga umur harddisk juga bisa lebih awet. Tutup juga program yang tidak dipakai, untuk melegakan kapasitas RAM agar beban kerja computer menjadi lebih ringan.

Recycle Bin atau temporary folder. Sebenarnya file atau folder yang dihapus tidak langsung hilang dari harddisk karena akan ditampung dahulu di Recycle Bin, agar ketika Anda masih memerlukannya, maka file bisa dikembalikan lagi. Recycle Bin yg sudah banyak juga akan menyita ruang harddisk sehingga kinerja harddisk menjadi berat. Untuk itu, Anda sebaiknya membersihkan Recycle Bin atau temporary folder secara berkala, bisa dengan Empty Recycle Bin atau Disk Cleanup.

Diposting oleh Hacking Kong di 22.42

Label: tips and tricks

Artikel Keamanan komputer !? mungkin ini adalah sesuatu yang sering dibahas dalam berbagai artikel tentang komputer di seluruh blog di internet. Saya sendiri sejak komputerku terhubung dengan internet belum sekalipun menghadapi masalah yang serius dengan namanya virus. Walaupun pernah sesekali dibuat pusing olehnya, Yah setidaknya sampai artikel keamanan komputer ini ditulis !!!

Menurut aku ada 6 hal yang mesti kita lakukan supaya komputer tecinta kita nggak terkena atau terjangkit sebuah virus. Otomatis jika kita bicara kemanan komputer maka kita berbicara bagaimana mencegah virus komputer.

Sedangkan untuk urusan keamanan komputer dari aksi para maling itu diluar artikel ini ya ![]() Disini hanya mengkhususkan diri utuk virus internet.

Disini hanya mengkhususkan diri utuk virus internet.

Berikut 6 Tips artikel Keamanan Komputer menurut Bintang Taufik :

1. Gunakan AntiVirus

Tentu saja ini yang paling penting. Mau nggak mau anti virus seperti sebuah penjaga yang akan mencegah berbagai macam virus. Oh ya! Jika nggk punya duit jangan gunakan antivirus bajakan…gunakan antivirus gratis saja. Tidak kalah hebat kok dalam membasmi virus internet.

2. UPDATE!

Jangan lupa untuk selalu mengupdate apapun demi keamanan komputer. Bukan hanya anti virus saja yang diupdate. SEMUANYA! baik itu Operating Systemnya, Software yang terinstall maupun driver. Tidak ada perangkat lunak atau software yang sempurna..pasti ada sebuah celah keamanan. Jangan percaya programmer yang berkata “Software saya sepurna dalam keamanan komputer”

Untuk menutup lubang keamanan itu kita harus update dan update. Karena virus internet juga selalu update dan update.

3. Hati-hati saat browsing

Kebanyakan virus internet menyebar dari situs porno maupun warez (mp3 ilegal, software bajakan dsb). Jika tidak mau terkena virus ya jangan kesana. Ini cara terbaik dalam mencegah virus komputer.

Tapi saya tahu anda sudah kecanduan dengan situs semacam itu. Maka daripada itu jika ada peringatan dari browser anda, lebih baik acuhkan saja situs tersebut. Atau saat berkunjung ke website itu muncul kotak dialog yang isinya meminta untuk menginstall sesuatu..sudah acuhkan saja.

Berhati-hatilah biasanya situs semacam itu menggunakan permainan kata-kata seperti sedang memberikan hadiah kepada anda. Kenyataanya itu adalah sebuah virus internet yang dapat mengganggu keamanan komputer.

4. Selalu scan file yang di download

Apapun file yang anda download walaupun itu berasal dari website yang terpercaya seperti blog ini. Itu Harus tetap diSCAN pakai anti virus. Contohnya setelah anda mendownload ebook gratis, apa anda yakin ebook itu bebas kuman eh maksudnya bebas virus. Atau saat mendapatkan script gratis..apa benar script itu benar-benar aman.

Mencegah itu selalu lebih baik daripada mengobati

5. Hati-hati email

Salah satu penyebaran virus internet adalah melalui email. Apalagi jika mendapat email yang berisi file seperti EXE, VBS, BAT. Ditambah itu dikirim oleh orang asing…bisa-bisa virus internet itu mematikan komputer lalu reboot dan muncul pesan “Selamat Harddisk anda kapasitasnya bertambah ”

Gimana nggak bertambah, lha wong semua file dihapus.

6. Baca terus Artikel keamanan komputer

Perkembangan sebuah komputer itu berjalan seperti halnya seekor panther …cepat sekali. Mungkin artikel kemanan komputer yang anda baca 1 bulan yang lalu sudah usang termakan zaman. Jadi terus-teruslah membaca berbagai artikel komputer yang bagus seperti di blog ini ![]()

Manfaat komputer itu memang banyak sekali. Tapi disaat bersamaan juga muncul hal-hal yang merepotkan supaya keamanan komputer itu terjaga.

Diposting oleh Hacking Kong di 22.38

Label: tips and tricks

SEDIKIT TENTANG AW SURVEYS

Mungkin sedikit saja yang dapat saya gambarkan mengenai program AW Surveys ini karena saya sendiri baru melakukan sign up (pendaftaran).

Program AW Surveys adalah salah satu program paid survey dari sekian banyak program sejenis yang bertebaran di dunia maya ini. AW Surveys akan membayar kita setelah kita memberikan penilaian yang dapat berupa kritik, saran, komentar minimal tiga kalimat dari link-link (advertiser) yang diberikan.

Kesempatan mendulang Dollar AW Surveys ini dapat kita kumpulkan melalui berbagai cara, seperti berikut ini.

$ 6 untuk Sign Up atau pendaftaran

$ 27 untuk survey pertama kali

$1.25 untuk bonus per referral

Oh. iya, $6 nya baru bisa ditambahkan ke account kita, setelah kita melakukan penilaian miniman tiga (3) kalimat terhadap dua (2) link yang diberikan, seperti screenshot di bawah ini.

Diposting oleh Hacking Kong di 22.30

Label: bisnis online

Anda saat ini memiliki hobby browsing? Atau anda membutuhkan tambahan penghasilan $ dengan cara mudah? Mungkin inilah saatnya anda mengkombinasikan keduanya untuk memperoleh keuntungan ganda.

clixsense adalah salah satu website untuk mendapatkan $ paling mudah. Cara kerja clixsense yaitu anda hanya mengklik iklan yang sudah di sediakan clixsense dan tunggu 30 detik untuk klik iklan berikutnya. Setiap anda mengklik dan menyaksikan iklan tersebut anda akan di bayar oleh clixsense dengan $. So very easy.

Untuk menjadi member clixsense Sangat mudah caranya, anda dapat mengkilik ini atau anda dapat mengunjungi clixsense.com. semuanya gratis dan tidak diperlukan biaya untuk menjadi member.

Untuk menjadi member premium anda hanya perlu membayar $10 untuk satu tahun. Keuntungan yang di peroleh yaitu anda akan diberikan iklan antara 150 sampai 200 setiap hari, bahkan jika anda memiliki tips tertentu maka iklan yang di tampilkan dapat lebih dari 200.

Bila anda kesulitan untuk menjadi Premium member, anda dapat membayar menggunakan jasa kiospay. Saya mendaftarkan menjadi Premium member menggunakan jasa kiospay karena pelayannya Sangat cepat. Klik www.kiospay.com untuk membayar menjadi Premium member.

Coba kita hitung penghasilan yang anda peroleh jika anda mendaftar clixsense dan menjadi Premium member. Misal dalam sehari anda hanya mengklik iklan 150 X $0,01 = $1,5/hari X 30 hari = $45/bulan. Maka anda akan akan memperoleh penghasilan sekitar $45, tetapi penghasilan tersebut masih dapat di tingkatkan lagi jika anda memperoleh referal, dan referal anda menjadi premium member maka anda akan langsung mendapatkan $5 (Nb:selama masa promosi lho). Dan akan ada keuntungan lain jika anda mendaftar menjadi member clixsense sekarang, semua keuntungan itu terdapat di website clixsense

Jika anda ingin mendaftar menjadi referal saya, anda dapat mengklik disini

Diposting oleh Hacking Kong di 22.29

Label: bisnis online

PENGERTIAN VIRUS

Pertama kali istilah “virus” digunakan oleh Fred Cohen pada tahun 1984 di Amerika Serikat. Virus komputer dinamakan “virus” karena memiliki beberapa persamaan mendasar dengan virus pada istilah kedokteran (biological viruses). Virus komputer bisa diartikan sebagai suatu program komputer biasa. Tetapi memiliki perbedaan yang mendasar dengan program-program lainnya,yaitu virus dibuat untuk menulari program-program lainnya, mengubah, memanipulasinya bahkan sampai merusaknya. Ada yang perlu dicatat disini, virus hanya akan menulari apabila program pemicu atau program yang telah terinfeksi tadi dieksekusi, disinilah perbedaannya dengan “worm”.

ASAL MUASAL VIRUS

1949, John von Neumann, menggungkapkan ” teori self altering automata ” yang merupakan hasil riset dari para ahli matematika.

1960, Lab BELL (AT&T), para ahli di lab BELL (AT&T) mencoba-coba teori yang diungkapkan oleh John von Neumann, dengan membuat suatu jenis permainan/game. Mereka membuat program yang dapat memperbanyak dirinya dan dapat menghancurkan program buatan lawan. Program yang mampu bertahan dan menghancurkan semua program lain, akan dianggap sebagai pemenangnya.

KRITERIA VIRUS

Suatu program dapat disebut sebagai suatu virus apabila memenuhi minimal 5 kriteria berikut :

1. Kemampuan untuk mendapatkan informasi.

2. Kemampuan untuk memeriksa suatu file.

3. Kemampuan untuk menggandakan diri dan menularkan diri.

4. Kemampuan melakukan manipulasi.

5. Kemampuan untuk menyembunyikan diri.

Sekarang akan coba dijelaskan dengan singkat apa yang dimaksud dari tiap-tiap kemampuan itu dan mengapa ini sangat diperlukan.Sekarang akan coba dijelaskan dengan singkat apa yang dimaksud dari tiap-tiap kemampuan itu dan mengapa ini sangat diperlukan:

Kemampuan untuk mendapatkan informasi Pada umumnya suatu virus memerlukan daftar nama-nama file yang ada dalam suatu directory. Untuk apa? Agar dia dapat memperoleh daftar file yang bisa dia tulari. Misalnya, virus makro yang akan menginfeksi semua file data MS Word, akan mencari daftar file berekstensi *.doc.

Kemampuan memeriksa suatu program Suatu virus juga harus bisa memeriksa suatu file yang akan ditulari, misalnya dia bertugas menulari program berekstensi *.doc, maka dia harus memeriksa apakah file dokumen tersebut telah terinfeksi ataupun belum, karena jika sudah, akan percuma menularinya lagi.

Kemampuan untuk menggandakan diri Inti dari virus adalah kemampuan mengandakan diri dengan cara menulari file lainnya. Suatu virus apabila telah menemukan calon korbannya maka ia akan mengenalinya dengan memeriksanya. Jika belum terinfeksi maka sang virus akan memulai aksinya penularan dengan cara menuliskan byte pengenal pada file tersebut, dan seterusnya mengcopikan/menulis kode objek virus diatas file sasaran. Beberapa cara umum yang dilakukan oleh virus untuk menulari/menggandakan dirinya adalah :File yang akan ditulari dihapus atau diubah namanya. Kemudian diciptakan suatu file berisi program virus itu sendiri menggunakan nama file yang asli.Program virus yang sudah dieksekusi/load ke memori akan langsung menulari file-file lain dengan cara menumpangi seluruh file yang ada.

Kemampuan mengadakan manipulasi, Rutin (routine) yang dimiliki suatu virus akan dijalankan setelah virus menulari suatu file. Isi dari suatu rutin ini dapat beragam mulai dari yang tidak berbahaya sampai yang melakukan perusakan. Rutin ini umumnya digunakan untuk memanipulasi file atau pun mempopulerkan pembuatnya. Rutin ini memanfaatkan kemampuan dari suatu sistem operasi (Operating System), sehingga memiliki kemampuan yang sama dengan yang dimiliki sistem operasi. Misal :

* Membuat gambar atau pesan pada monitor.

* Mengganti/mengubah-ubah label dari tiap file, direktori, atau label dari drive di PC.

* Memanipulasi file yang ditulari.

* Merusak file.

* Mengacaukan kerja printer, dsb.

Kemampuan Menyembunyikan diri, Kemampuan menyembunyikan diri ini harus dimiliki oleh suatu virus agar semua pekerjaan baik dari awal sampai berhasilnya penularan dapat terlaksana.Langkah langkah yang biasa dilakukan adalah:

* Program virus disimpan dalam bentuk kode mesin dan digabung dengan program lain yang dianggap berguna oleh pemakai.

* Program virus diletakkan pada Boot Record atau track pada disk yang jarang diperhatikan oleh komputer itu sendiri.

* Program virus dibuat sependek mungkin, dan hasil file yang diinfeksi tidak terlalu berubah ukurannya.

Virus tidak mengubah keterangan/informasi waktu suatu file dll.

SIKLUS HIDUP VIRUS

Siklus hidup virus secara umum, melalui 4 tahap:

Dormant phase ( Fase Istirahat/Tidur ), Pada fase ini virus tidaklah aktif. Virus akan diaktifkan oleh suatu kondisi tertentu, semisal: tanggal yang ditentukan, kehadiran program lain/dieksekusinya program lain, dsb. Tidak semua virus melalui fase ini.

Propagation phase ( Fase Penyebaran ), Pada fase ini virus akan mengkopikan dirinya kepada suatu program atau ke suatu tempat dari media storage (baik hardisk, RAM dsb). Setiap program yang terinfeksi akan menjadi hasil “kloning” virus tersebut (tergantung cara virus tersebut menginfeksinya).

Trigerring phase ( Fase Aktif ), Di fase ini virus tersebut akan aktif dan hal ini juga di picu oleh beberapa kondisi seperti pada Dormant Phase.

Execution phase ( Fase Eksekusi ), Pada fase inilah virus yang telah aktif tadi akan melakukan fungsinya. Seperti menghapus file, menampilkan pesan-pesan, dsb.

JENIS – JENIS VIRUS

Jenis-jenis virus yang sering berkeliaran di masyarakat umum.

Virus Makro, Jenis virus ini pasti sudah sangat sering kita dengar. Virus ini ditulis dengan bahasa pemrograman dari suatu aplikasi bukan dengan bahasa pemrograman dari suatu Operating System. Virus ini dapat berjalan apabila aplikasi pembentuknya dapat berjalan dengan baik. Sebagai contoh jika pada komputer mac dijalankan aplikasi Word, maka virus makro yang dibuat dari bahasa makro Word dapat bekerja pada komputer bersistem operasi Mac ini.Contoh virus:

* Varian W97M, misal W97M.Panther. Panjang 1234 bytes, akan menginfeksi NORMAL.DOT dan menginfeksi dokumen apabila dibuka.

* WM.Twno.A;TW. Panjang 41984 bytes, akan menginfeksi Dokumen Ms.Word yang menggunakan bahasa makro, biasanya berekstensi *.DOT dan *.DOC

Virus Boot Sector, Virus Boot sector ini sudah umum sekali menyebar. Virus ini dalam menggandakan dirinya, akan memindahkan atau menggantikan boot sector asli dengan program booting virus. Sehingga saat terjadi booting maka virus akan diload ke memori dan selanjutnya virus akan mempunyai kemampuan mengendalikan hardware standar (contoh : monitor, printer dsb) dan dari memori ini pula virus akan menyebar ke seluruh drive yang ada dan yang terhubung ke komputer (contoh : floopy, drive lain selain drive c:).Contoh virus :

* Varian virus wyx ex: wyx.C(B) menginfeksi boot record dan floopy, Panjang :520 bytes.

Karakteristik: memory resident dan terenkripsi.

* Varian V-sign : Menginfeksi: Master Boot Record, Panjang 520 bytes. Karakteristik: menetap di memori (memory resident),terenkripsi, dan polymorphic).

* Stoned.june 4th/ bloody, Menginfeksi : Master Boot Record dan floopy, Panjang 520 bytes.

Karakteristik: menetap di memori (memory resident), terenkripsi dan menampilkan pesan”Bloody!june setelah komputer melakukan booting sebanyak 128 kali.

Stealth Virus, Virus ini akan menguasai tabel interrupt pada DOS yang sering kita kenal dengan “Interrupt interceptor”. Virus ini berkemampuan untuk mengendalikan instruksi-instruksi level DOS dan biasanya mereka tersembunyi sesuai namanya baik secara penuh ataupun ukurannya.Contoh virus :

* Yankee.XPEH.4928, Menginfeksi file *.COM dan *.EXE.Panjang 4298 bytes Karakteristik: menetap di memori, ukurantersembunyi, memiliki pemicu.

* WXYC (yang termasuk kategori boot record pun karena masuk kategri stealth dimasukkan pula disini), Menginfeksi floopy an motherboot record, Panjang 520 bytes Karakteristik: menetap di memori; ukuran dan virus tersembunyi.

* Vmem(s) Menginfeksi file file *.EXE, *.SYS, dan *.COM, Panjang fie 3275 bytes.Karakteristik: menetap di memori, ukuran tersembunyi, di enkripsi.

Polymorphic Virus, Virus ini Dirancang buat mengecoh program antivirus, artinya virus ini selalu berusaha agar tidak dikenali oleh antivirus dengan cara selalu merubah rubah strukturnya setiap kali selesai menginfeksi file/program lain.Contoh virus:

* Necropolis A/B, Menginfeksi file *.EXE dan *.COM,Panjang file 1963 bytes

Karakteristik: menetap di memori, ukuran dan virus tesembunyi,terenkripsi dan dapat berubah ubah struktur.

* Nightfall, Menginfeksi file *.EXE, Panjang file 4554 bytes

Karakteristik: menetap di memori, ukuran dan virus tesembunyi, memiliki pemicu, terenkripsi dan dapat berubah-ubah struktur.

Virus File/Program, Virus ini menginfeksi file-file yang dapat dieksekusi langsung dari sistem operasi, baik itu file *.EXE, maupun *.COM biasanya juga hasil infeksi dari virus ini dapat diketahui dengan berubahnya ukuran file yang diserangnya.Multi Partition Virus, Virus ini merupakan gabungan dari virus boot sector dan virus file. Artinya pekerjaan yang dilakukan berakibat dua, yaitu dia dapat menginfeksi file-file *.EXE atau *.COM dan juga menginfeksi boot sector.Virus layaknya virus biologi harus memiliki media untuk dapat menyebar, virus komputer dapat menyebar ke berbagai komputer/mesin lainnya juga melalui berbagai media, diantaranya:

* Disket, media storage R/W.

* Jaringan ( LAN, WAN,dsb).

* WWW (internet).

* Software yang Freeware, Shareware atau bahkan Bajakan.

* Attachment pada email, transfering file.

PENANGULANGANNYA

Langkah-Langkah untuk Pencegahan Untuk pencegahan anda dapat melakukan beberapa langkah-langkah berikut :

* Gunakan antivirus yang anda percayai dengan update terbaru. Tidak perduli apapun merknya asalkan selalu diupdate, dan auto-protect dinyalakan maka komputer anda terlindungi.

* Selalu scanning semua media penyimpanan eksternal yang akan digunakan, mungkin hal ini agak merepotkan tetapi jika auto-protect antivirus anda bekerja maka prosedur ini dapat dilewatkan.

* Jika anda terhubung langsung ke Internet cobalah untuk mengkombinasikan antivirus anda dengan Firewall, Anti-spamming dsb.

* Selalu waspada terhadap fle-file yang mencurigakan, contoh : file dengan 2 buah exstension atau file executable yang terlihat mencurigakan.

Untuk software freeware + shareware, ada baiknya anda mengambilnya dari situs resminya.Semampunya hindari membeli barang bajakan, gunakan software-software open source.

Langkah-Langkah Apabila telah Terinfeksi Deteksi dan tentukan dimanakah kira-kira sumber virus tersebut apakah di disket, jaringan, email dsb. Jika anda terhubung ke jaringan maka ada baiknya anda mengisolasi komputer anda dulu (baik dengan melepas kabel atau mendisable sambungan internet dari control panel).

Identifikasi dan klasifikasikan jenis virus apa yang menyerang pc anda, dengan cara:

* Gejala yang timbul, misal : pesan, file yang corrupt atau hilang dsb.

* Scan dengan antivirus anda, jika anda terkena saat auto-protect berjalan berarti virus definition di dalam komputer anda tidak memiliki data virus ini, cobalah update secara manual atau mendownload virus definitionnya untuk kemudian anda install. Jika virus tersebut memblok usaha anda untuk mengupdate, maka upayakan untuk menggunakan media lain (komputer) dengan antivirus yang memiliki update terbaru.

* Bersihkan virus tersebut. Setelah anda berhasil mendeteksi dan mengenalinya maka usahakan segera untuk mencari removal atau cara-cara untuk memusnahkannya di situs-situs yang memberikan informasi perkembangan virus tersebut. Hal ini perlu dilakukan apabila antivirus dengan update terbaru anda tidak berhasil memusnahkannya.

* Langkah terburuk. Jika semua hal diatas tidak berhasil adalah memformat ulang komputer anda .

Diposting oleh Hacking Kong di 21.39

Label: tips and tricks

Dimana ada gula disitu ada semut, mungkin itu peribahasa yg pas dengan keadaan dimana ada ‘jendela’ disitu ada virus. Maksain ga sih?

Operating system jenis ini memang rentan sekali thd serangan virus/worm, mungkin karena kelemahan dari OS ini sendiri dan juga krn banyak ‘org kreatif’ yg kebablasan. Org kreatif? iya, pernah saya bertemu langsung dg orang yg pernah buat salah satu varian awal Brontok. Katanya dia pengin bikin antivirus buat virus riyani jangkaru sekaligus ‘ngisengin’ situs pemerintah Israel dan situs-situs porno. Tapi ternyata kebablasan, antivirus ini menjadi virus krn dilengkapi algoritma ’survival’ dan akhirnya malah membuat susah orang. Astaghfirullah, semoga mereka diberi petunjuk.

Semakin hari virus/worm semakin ‘canggih’ sedangkan antivirus juga kadang2 ‘kelewat’. Mau update ga punya duit buat ke warnet atau ribet. Pokoknya banyak sekali faktornya.

Disini akan sedikit diberikan tips mencegah atau mempersulit virus menyerang komputer kita tanpa menggunakan anti virus.

1. Mengganti icon yg biasa

Beberapa jenis worm/virus menggunakan tipuan dg cara menyamar sbg file word (*.doc) atau folder. Virus jenis ini memanfaatkan kelengahan

si pengguna komputer. Jadi ketika si pengguna men-double click maka menyebarlah virus ini. Atau terkadang menggunakan icon installer software, gambar (*.jpg), teks (*.txt), atau yang lainnya.

si pengguna komputer. Jadi ketika si pengguna men-double click maka menyebarlah virus ini. Atau terkadang menggunakan icon installer software, gambar (*.jpg), teks (*.txt), atau yang lainnya.

Dari tipuan diatas kita bisa melakukan langkah preventif dg cara mengganti gambar icon kita dari yg biasa. Caranya:Masuklah Explorer-Tools-Folder Option-File Types-cari yg akan diganti (contoh *.doc)-klik advanced-change icon…-pilih salah satu (atau browse utk mencari yg lain)-OK.

Ulangi langkah2 di atas utk beberapa tipe file yg sering dipakai ‘topeng’

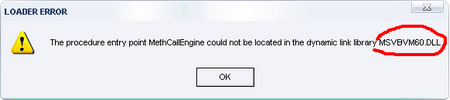

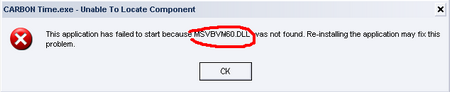

2. Virus/worm tanpa msvbvm60.dll seperti motor tanpa bensin

Fakta: 85% virus indonesia dan 65% virus asing menggunakan bahasa pemrograman visual Basic (VB). Dan aplikasi VB butuh module bernama msvbvm60.dll yg terletak di direktori C:\WINDOWS\system32\. Dari fenomena diatas hal yg bisa kita lakukan adalah me-rename file msvbvm60.dll atau menyembunyikannya. Cara cepatnya:

Buat file dg notepad ketik ren C:\windows\system32\msvbvm60.dll 60.dll save dengan nama vbren.bat, simpan di direktori C:\windows\

Buat satu file lagi dg notepad ketik ren C:\windows\system32\60.dll msvbvm60.dll save dg nama vbfix.bat, simpan juga di C:\windows\

vbren utk me-rename dan vbfix utk mengembalikan spt semula jika sewaktu-waktu kita butuh file ini utk menjalankan aplikasi VB.

Cara eksekusi vbren.bat (merename) adl: start-run-ketik vbren-enter

Cara eksekusi vbfix.bat (mengembalikan) adl: start-run-ketik vbfix-enter

Jadi jika ada virus berbasis VB mencoba ‘gentayangan’ di komputer anda akan muncul dialog box seperti ini:

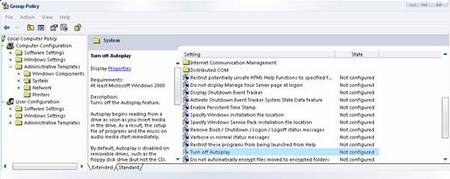

3. Mematikan fungsi autorun

Beberapa jenis virus/worm akhir2 ini menggunakan fasilitas autorun dg memanfaatkan file autorun.inf atau folder.htt yg biasanya di-hidden.

Sehingga ketika flash disk USB anda baru menancap di komputer otomatis si virus langsung jalan. Ngeri…., tapi tenang…, kita juga punya trik. Caranya adalah dengan mematikan fungsi autorun.

4. Berhati-hati

Itu mungkin tip terakhir yg bisa digunakan, kenapa? Tiap hari para virus/worm writer makin kreatif, mereka akan selalu berpikir bagaimana agar bisa menginfeksi anda. Misal: virus/worm membawa database msvbvm60.dll yg akan dipakai sebagai cadangan jika user sdh memanipulasi file msvbvm60.dll(tips #2) sekaligus dia akan menggandakan file msvbvm60.dll dg nama yg acak pada tiap folder dg attribut super hidden. Wah ini berarti. Dan permisalan yg lainnya. Intinya kita harus berhati-hati: ‘watch your step’.

Diposting oleh Hacking Kong di 21.36

Label: tips and tricks